Профилактическая гигиена персональных компьютеров — лучшая защита от болезней, передающихся сетевым путем

Символический конь по заслугам воздвигнут на том месте, где когда-то стоял город Троя,

сожженный дотла данайцами. Фото (Creative Commons license): rpoll

Чем сложнее и функциональнее становится

Интернет, тем дороже нам обходятся несанкционированные манипуляции с

нашими компьютерами, к которым прибегают удаленные злоумышленники.

Сегодня мы начинаем разговор на эту животрепещущую тему. В первой

статье речь пойдет о том, какие неприятности сулят действия хакеров.

Планируется и вторая — о том, как они достигают своих преступных целей,

и каким образом мы можем обезопаситься от хакерских атак.

В здоровом софте здоровый контент

Искусственный интеллект все более приобретает

черты естественного. Особенно очевидно это проявляется в сфере

компьютерной безопасности, которую вполне можно уподобить человеческому

здравоохранению. Как бы человек ни берег себя, как бы неукоснительно ни

соблюдал нормы здорового образа жизни, никому не дано избежать той или

иной хвори. То же самое справедливо и в отношении компьютеров. В ряде

фундаментальных работ доказано, что существуют такие типы компьютерных

вирусов, которые невозможно безошибочно выявить алгоритмическим путем.

Но помимо безжалостной к несчастному

пользователю теории существует и практика. И она не менее сурова.

Поэтому никому не стоит обольщаться по поводу защищенности его PC или

Mac’а от внешних угроз. Но не стоит и впадать в уныние. Просто за

компьютерным здоровьем, как и за человеческим, необходимо постоянно

следить.

Для чего они это делают

До появления в Интернете больших денег тот, кто

занимался атаками на чужие компьютеры, был, как правило, существом

сугубо асоциальным. Распространяя в сети вирусы и сетевых червей, он

преследовал цель навредить человечеству: заражу-ка я, мол, как можно

больше процессоров, парализую работу серверов, и тем самым досажу

миллионам ни в чем не повинных людей. Пришедший в "сеть" пользователь

тогда был доверчив. Получив письмо неведомо откуда и запустив вложенный

в него программный файл, он одновременно и свой компьютер заражал, и

способствовал развитию эпидемии. Собственно, и хакерские инструменты

были подстать хакерским душам — злобные и неизбирательные.

Асоциальность другого типа сводилась к мелкому

жульничеству: внедрив своего "трояна", злоумышленник похищал пароль и

бесплатно пользовался Интернетом при помощи модема и телефонной сети.

Собственно, все это есть и поныне. Однако

сейчас у хакеров расширился круг побудительных мотивов. В соответствии

с этим и сами хакеры стали делиться на "белых" и "черных". Первые

играют позитивную роль, отыскивая в программных продуктах различные

уязвимости, которые могут стать причиной взломов и заражения

компьютеров. О найденных "дырах" они оповещают интернет-сообщество,

побуждая разработчиков исправлять найденные белыми хакерами ошибки.

Часто они вообще трудятся на официальных должностях в корпорациях вроде

Microsoft или Google. "Черные" хакеры занимаются исключительно

деструктивной деятельностью. И речь пойдет именно о них.

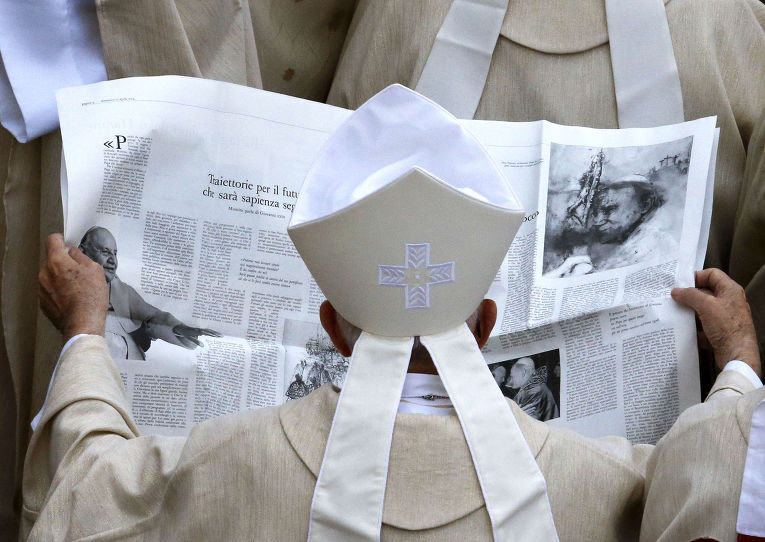

Одна из трудностей работы с паролями в том, что их трудно запомнить, а записав, легко потерять.

Поэтому хранить эти сложные и бессмысленные ряды знаков приходится на чем-то таком,

что всегда под рукой. Фото (Creative Commons license): Arkangel

Черный хакер занимается электронным воровством

"в особо крупных размерах" — например, похищая с банковских серверов

номера кредитных карт клиентов. Или занимается шантажом при помощи

сбора конфиденциальной информации. Зачастую в роли хакеров выступают не

отчаянные одиночки, а вполне респектабельные коммерческие компании (или

не менее респектабельные спецслужбы), негласно распространяющие вместе

с дистрибутивом ПО программы-шпионы, которые отслеживают

сетевое поведение клиентов. И это в лучшем, наиболее безобидном,

случае. В столь же пограничном режиме между законом и беззаконием

зачастую работают веб-программисты некоторых популярных сайтов.

Однако у скромного и начинающего пользователя,

который не занимается политикой, не работает в прибыльном бизнесе, не

держит на жестком диске ничего такого, что было бы способно

заинтересовать хоть одну живую душу, может возникнуть иллюзия, что он

хакерам не интересен. К сожалению, это не так. Во-первых, ещё не перевелись человеконенавистники, пытающиеся забавы ради провоцировать разрушительные вирусные эпидемии.

Во-вторых, — и это главный мотив — даже если в

вашем компьютере нечего похитить, он представляет определенный интерес

в качестве "пушечного мяса". Инфицированные троянами машины,

объединенные в многотысячную кибер-армию, могут в час Х использоваться для массированных DoS-атак

на приглянувшиеся злоумышленникам серверы. Могут они и рассылать спам.

Или накручивать счетчики сайтов и периодически вытаскивать на монитор

рекламные баннеры. Причем все это делается втайне от владельца

компьютера. Так, например, автор этой статьи однажды получил из одного

своего почтового ящика в другой свой же ящик спам, в котором он "сам

себе" предлагал выгодно приобрести недвижимость на Майорке.

И все эти невидимые невооруженным глазом чудеса происходят не только из-за активности хакеров, но и из-за беспечности пользователя, а так же из-за

недоработок работающего на компьютере программного обеспечения. Эти

недоработки усилиями энтузиастов — белых хакеров — периодически

отлавливаются, в связи с чем компания-разработчик вносит

исправления и предоставляет своим клиентам так называемые патчи —

заплатки, которыми латают "прорехи" в программах. Именно через эти

прорехи злоумышленник может установить на чужом компьютере свои

вредоносные программы - а владелец компьютера будет и не в курсе.

Статистика не отвеченных запросов во время DDoS-атаки на корневые DNS-серверы.

По горизонтальной оси — время, по вертикальной — региональная зона, от Нидерландов (внизу),

до Гонконга (вверху). Красным цветом обозначен уровень в 90% отказов,

белым — отсутствие информации. Иллюстрация (Creative Commons license): Jan Kaláb

Существует несколько уровней опасности стать

жертвой злоумышленников в зависимости от состояния программного

обеспечения. И классификаций несколько. У Microsoft, клиентами которой

мы в подавляющем большинстве являемся, она такова.

Critical — наивысшая степень угрозы, при

которой удаленный злоумышленник способен полностью подчинить себе

компьютер жертвы со всеми вытекающими последствиями. При этом без

какого бы то ни было участия пользователя его компьютер способен

распространять саморазмножающиеся вирусы.

Important — уязвимость, которая

подвергает риску конфиденциальность, целостность и доступность

пользовательских данных или доступность ресурсов.

Moderate — умеренная угроза, которая может быть сведена к минимуму за счет правильных настроек компьютера и использования защитного ПО.

Low — низкая степень угрозы, при которой, как считают мудрецы из Microsoft, последствия хакерских атак минимальны.

Но в любом случае, даже при минимальном риске,

расслабляться не следует. Поскольку враг не дремлет. И его, этого

врага, неисчислимое множество. Беспечность при ситуации Low может

привести к тому, что различные хакеры могут насовать вам столько

Spyware (программ-шпионов), каждая из которых почти

безобидна, что в сумме они существенно снизят производительность

компьютера. Специалисты утверждают, что для их выявления и уничтожения

лучше всего переустановить ОС. А это занятие не из приятных.

Что они с нами делают

Начнем с очевидного, с подбора пароля, которым вы пользуетесь на почтовом или каком-то

ином сервисе. В случае, если вы его забыли, сервер предлагает вам

ответить на припасенный вами же наводящий вопрос. Скажем, о годе вашего

рождения, об имени вашего кумира или ещё о чем-то. Так

вот, пользоваться такой услугой нельзя ни в коем случае, что с блеском

продемонстрировала Перис Хилтон: анонимный злоумышленник, прикинувшийся

забывчивой звездой эпатажа, отвечая на наводящий вопрос, смог без труда

назвать, как зовут её собачку. Данная информация, естественно, была

почерпнута из таблоида. Однако и любой непубличный человек может стать

жертвой такой махинации. Если кто-то заинтересуется именно им, то сможет собрать о нем такой объем информации,

который достаточен для ответа на наводящий вопрос.

Начнем с очевидного, с подбора пароля, которым вы пользуетесь на почтовом или каком-то

ином сервисе. В случае, если вы его забыли, сервер предлагает вам

ответить на припасенный вами же наводящий вопрос. Скажем, о годе вашего

рождения, об имени вашего кумира или ещё о чем-то. Так

вот, пользоваться такой услугой нельзя ни в коем случае, что с блеском

продемонстрировала Перис Хилтон: анонимный злоумышленник, прикинувшийся

забывчивой звездой эпатажа, отвечая на наводящий вопрос, смог без труда

назвать, как зовут её собачку. Данная информация, естественно, была

почерпнута из таблоида. Однако и любой непубличный человек может стать

жертвой такой махинации. Если кто-то заинтересуется именно им, то сможет собрать о нем такой объем информации,

который достаточен для ответа на наводящий вопрос.

Следует напомнить, что пароль можно подобрать при помощи генератора символов. В случае, когда он представляет собой какое-либо

осмысленное слово, то эта задача не слишком сложна, поскольку объем

словаря не столь уж и большой. Куда сложнее хакеру "расколоть" буквенно-цифровую

абракадабру, предложенную пользователю генератором случайных символов.

Но тут возникает другая проблема: чтобы пользоваться таким паролем,

необходимо его запомнить. Выход из этой ситуации дает эффективный

мнемонический прием, когда берется какая-либо

стихотворная строка и из первых букв каждого слова составляется пароль,

набираемый в латинском регистре. Например, "Выхожу один я на дорогу,

Предо мной кремнистый путь лежит" трансформируется в "DjzylGvrgk".

Существует множество приемов хакерства, что

называется, "на доверие". Зачастую срабатывает даже такая старая как

мир процедура как вложение в письмо бэкдора (backdoor — черный ход,

устанавливаемая хакером на чужом компьютере программа), который

пользователь запускает из любопытства. Запускает, несмотря на

предупреждения операционной системы, что это может нанести ему вред.

Следует особо учитывать, что уже давно не действует совет прежних

времен, что следует открывать файлы, присланные только с известных

адресов. При нынешней хакерской мимикрии понятие "известный адрес"

бессмысленно, оно имеет вероятностный характер. Не следует также

бездумно кликать на ссылки, присланные неведомым доброжелателем,

приглашающим на какой-либо "улетный" сайт с грошовыми

ноутбуками, веселыми дамами или рецептами немедленного обогащения. На

таких сайтах, как правило, установлены эксплойты (программы

несанкционированного внедрения), что чревато немедленным приобретением

либо трояна, либо Spyware, либо гибридной вредоносной программы.

Это чревато, казалось бы, не столь уж и тяжкими

последствиями. Компьютер начинает рассылать спам с приглашением на

"закабаливший" его сайт. Однако отправленные с вашего адреса письма

могут содержать жуткую похабщину. А поскольку троян будет пользоваться

вашей адресной книгой, то эту похабщину от вашего имени в первую

очередь получат ваши знакомые. В захваченном компьютере может быть

инсталлирована и такая неприятная программа, как keylogger, которая

регистрирует нажатие каждой клавиши и отсылает полученную информацию

хакеру. Ведь ему значительно спокойнее воровать, пусть не столь уж и

часто, номера кредитных карт у частных граждан, чем в крупных масштабах

— в банках, где значительно проще быть пойманным и осужденным.

Злоумышленник может внедрить что-нибудь

типа Trojan. Encoder.19, который кодирует пользовательские файлы, то

есть превращает их содержимое в абракадабру. А потом требует, чтобы за

раскодирование пользователь перечислил $10 на указанный счет. Как,

говорится, с миру по нитке. Или же установить программу Screen Scraper,

фиксирующую изображение на мониторе и отсылающую полученные таким

образом скриншоты злоумышленнику.

Существует

великое множество самых разнообразных вирусов, червей, троянов,

шпионских программ и их гибридов: на момент написания этой статьи,

скажем, в базе сигнатур антивируса DrWeb находится 421612 записей,

каждая из которых идентифицирует одну из этих мерзопакостей или их

модификации. Разнообразны и цели, которые преследуют их авторы. Тут и

вандализм, и похищение информации, и использование ресурсов

инфицированного компьютера вплоть до прямого управления, и сбор

почтовых адресов, и блокирование антивирусных программ и брандмауэров

(называющихся ещё файрволами), и использование чужого телефонного

модема

для совершения дорогостоящих звонков, и хулиганство… В общем, любая

деструктивная идея, которая способна посетить злоумышленника, вполне

может быть решена алгоритмическим путем. И, соответственно, воплощена в

виде вредоносной программы. И это прекрасно доказывают чудовищные

объемы баз производителей антивирусного ПО.

Существует

великое множество самых разнообразных вирусов, червей, троянов,

шпионских программ и их гибридов: на момент написания этой статьи,

скажем, в базе сигнатур антивируса DrWeb находится 421612 записей,

каждая из которых идентифицирует одну из этих мерзопакостей или их

модификации. Разнообразны и цели, которые преследуют их авторы. Тут и

вандализм, и похищение информации, и использование ресурсов

инфицированного компьютера вплоть до прямого управления, и сбор

почтовых адресов, и блокирование антивирусных программ и брандмауэров

(называющихся ещё файрволами), и использование чужого телефонного

модема

для совершения дорогостоящих звонков, и хулиганство… В общем, любая

деструктивная идея, которая способна посетить злоумышленника, вполне

может быть решена алгоритмическим путем. И, соответственно, воплощена в

виде вредоносной программы. И это прекрасно доказывают чудовищные

объемы баз производителей антивирусного ПО.

Распространением вредоносных программ грешат не

только беспринципные порнографы, но и держатели вполне добропорядочных

сайтов. Преследуя свои "коммерческие интересы", такие сайты могут

награждать обратившихся к ним пользователей шпионскими программами,

которые занимаются исследованием своей аудитории: кто по каким адресам

ходит, что приобретает в интернет-магазинах, какие медиафайлы скачивает etc. Собранная информация используется для включения "засветившихся" в целевую спам-рассылку либо для массированного показа им рекламных баннеров на интересующую их тему.

Не гнушаются они и встраиванием ботов, с помощью

которых инфицированный компьютер накручивает счетчики посещаемости. А

это для них — реальные деньги. И тут происходят нешуточные битвы не

только за компьютеры клиентов, но и внутри этих самых компьютеров.

Некоторые Spyware уничтожают Spyware конкурирующих фирм. К особо

вопиющему случаю следует отнести историю с подачей в суд компании

Avenue Media на своего конкурента — Direct Revenue, который замещал её

шпионские программы своими. При этом в суде речь шла не о Spyware, а о

Greyware (потенциально нежелательная программа). Данный эвфемизм

появился после того, как компания Gator (ныне Claria) в судебном

порядке вынудила сайт PC Pitstop отказаться от присвоения её продукции

термина Spyware.

К ещё более вопиющему случаю относится выпуск

Микрософтом в 2006 году патча, который тайно от пользователей

отслеживал легальность установленной на компьютере ОС и отсылал донос

производителю.

Вполне понятно, что Россия по части

законопослушности далеко не "впереди планеты всей". Автору этой статьи

крайне любопытен эффект, благодаря которому поиск какой-либо

информации в Яндексе неизменно сопровождается размещением на сайте

Мэйл.ру рекламы, непосредственно связанной с текстом яндексового

запроса. Ищешь в одном месте "уход за розами", а в другом получаешь

"Шикарные букеты для торжественных случаев".

Так что, как видите, ни естественный интеллект,

ни искусственный от заразы не убережет. Необходима личная гигиена,

включающая и гигиену своего компьютера. Человеку, доверяющему

электронике особо важные секреты, стоит завести для них отдельный

компьютер, который никогда не бывает в Сети. Но есть и другие принципы,

о которых ещё пойдет речь отдельно. А пока — не будем забывать о

пророчестве Джонатана Рабана!

Газета

Газета

Начнем с очевидного, с подбора пароля, которым вы пользуетесь на почтовом или

Начнем с очевидного, с подбора пароля, которым вы пользуетесь на почтовом или  Существует

великое множество самых разнообразных вирусов, червей, троянов,

шпионских программ и их гибридов: на момент написания этой статьи,

скажем, в базе сигнатур антивируса DrWeb находится 421612 записей,

каждая из которых идентифицирует одну из этих мерзопакостей или их

модификации. Разнообразны и цели, которые преследуют их авторы. Тут и

вандализм, и похищение информации, и использование ресурсов

инфицированного компьютера вплоть до прямого управления, и сбор

почтовых адресов, и блокирование антивирусных программ и брандмауэров

(называющихся ещё файрволами), и использование чужого телефонного

модема

для совершения дорогостоящих звонков, и хулиганство… В общем, любая

деструктивная идея, которая способна посетить злоумышленника, вполне

может быть решена алгоритмическим путем. И, соответственно, воплощена в

виде вредоносной программы. И это прекрасно доказывают чудовищные

объемы баз производителей антивирусного ПО.

Существует

великое множество самых разнообразных вирусов, червей, троянов,

шпионских программ и их гибридов: на момент написания этой статьи,

скажем, в базе сигнатур антивируса DrWeb находится 421612 записей,

каждая из которых идентифицирует одну из этих мерзопакостей или их

модификации. Разнообразны и цели, которые преследуют их авторы. Тут и

вандализм, и похищение информации, и использование ресурсов

инфицированного компьютера вплоть до прямого управления, и сбор

почтовых адресов, и блокирование антивирусных программ и брандмауэров

(называющихся ещё файрволами), и использование чужого телефонного

модема

для совершения дорогостоящих звонков, и хулиганство… В общем, любая

деструктивная идея, которая способна посетить злоумышленника, вполне

может быть решена алгоритмическим путем. И, соответственно, воплощена в

виде вредоносной программы. И это прекрасно доказывают чудовищные

объемы баз производителей антивирусного ПО.